Powrót do listy wiadomości

Dodano: 2008-06-26 | Ostatnia aktualizacja: 2008-06-26

Luka w oprogramowaniu Citect SCADA

Luka w oprogramowaniu Citect SCADA

Według CoreLabs będącego badawczą częścią Core Security, napastnik mógłby wykorzystać lukę w zabezpieczeniach i uzyskać zdalny, nie uwierzytelniony dostęp do komputera, na którym uruchomione jest CitectSCADA. W dalszej konsekwencji mógłby przejąć kontrolę nad procesami sterowanymi przez wadliwe oprogramowanie.

Oficjalna aktualizacja zabezpieczeń Citect, dostępna u dostawcy, oferuje klientom do wyboru:

- wyłączenie otwartego łącza baz danych ODBC,

- automatyczne odrzucanie zdeformowanych pakietów ODBC, które mogą stanowić próbę włamania

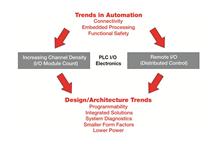

Dostawca zwraca jednakże uwagę na to, iż sieci SCADA, PLC, DCS, RTU, czy sterowania procesem nigdy nie powinny być wystawiane bez zabezpieczeń do Internetu. Citect radzi, by sieci takie, w miarę możliwości, odizolować od Internetu całkowicie, lub zastosować technologie, jak firewall, chroniące przed nieuprawnionym dostępem.

Faktem jest, iż pomimo wyraźnych zaleceń dotyczących odseparowania systemów SCADA od Internetu, wiele firm łączy sieci sterujące procesem z wewnętrznymi sieciami firmowymi, a te z kolei są połączone z Internetem.

„Pomimo tego, że oprogramowanie SCADA nie jest projektowane z myślą o wystawianiu go w Internecie i bezwzględnie powinno funkcjonować na wyizolowanych sieciach sterujących procesem, w rzeczywistości większość firm zostawia możliwość dostępu z zewnątrz.” – powiedział Iván Arce z Core Security Technologies.

Citect wskazał całą rzeszę klientów, którzy mogą być narażeni na niebezpieczeństwo. Wśród nich znajdują się firmy z sektorów: kosmicznego, spożywczego, produkcyjnego, naftowego, gazowego, czy pożytku publicznego.

Wykryta luka w zabezpieczeniach CitectSCADA może umożliwić zdalny, nie uwierzytelniony dostęp do oprogramowania, a w dalszej konsekwencji przejęcie nad nim kontroli. Aplikacje CitectSCADA oraz CitectFacilities obsługują otwarte łącza baz danych ODBC umożliwiające zdalny dostęp SQL do baz danych. Z tego powodu, element serwera ODBC jest wykorzystywany do obsługi próśb od klientów sieci TCP/IP. Prośby są obsługiwane przez port TCP, przez który protokół warstwy aplikacji odbiera pakiet inicjujący, który określa długość strumienia danych, a następnie kolejny pakiet o tej samej długości. Gdy dane zostają ściągnięte z sieci, zostają przekopiowane do wewnętrznego bufora, bez wcześniejszego sprawdzenia, czy jest w nim dość miejsca.

Luka polega na braku skutecznego mechanizmu sprawdzającego długość strumienia danych ściąganych z sieci. Specjalnie spreparowane pakiety mogą zostać wykorzystane do nieuprawnionego wejścia. Jest to książkowy przykład prostego, klasycznego przepełnienia bufora stosu (stack-based buffer overflow).

(lk)

Kategoria wiadomości:

Z życia branży

- Źródło:

- Automation

Komentarze (0)

Czytaj także

-

AVEVA Edge 2020 – prosta wizualizacja procesów produkcji… i dużo więcej!

Z tego artykułu dowiesz się: jakie funkcje ma AVEVA Edge 2020, do jakich zastosowań to oprogramowanie jest dedykowane. Potrzebujesz...

-

Kluczowa rola wycinarek laserowych w obróbce metali

Wycinarki laserowe zrewolucjonizowały przemysł obróbki metali, oferując niezwykłą precyzję i efektywność. Dowiedz się, dlaczego są one...

-

-

-

-

-